تفاوت TLS 1.2 و TLS 1.3

امروزه در دنیای اینترنت، چالشها و مشکلاتی مانند فیشینگ، کلاهبرداریهای مختلف و محتواهای ویروسی باعث شده تا جلب اعتماد کاربران به فعالیت در فضای وب سختتر شود و مسئله امنیت کاربر به یک دغدغه جدی تبدیل شود. یکی از بهترین روشهای جلوگیری از حملات اینترنتی و افزایش امنیت، استفاده از پروتکلهای امنیتی است. TLS یک پروتکل حفظ حریم خصوصی و امنیتی است که برای برقراری ارتباط ایمن از طریق اینترنت طراحی شده است.

این پروتکل بهعنوان جانشین SSL معرفی شده و ارتباطات بین سرور و کلاینت را رمزگذاری میکند. TLS ورژنهای مختلفی از جمله TLS 1.2 و TLS 1.3 ارائه کرده که با یکدیگر تفاوتهایی دارند. در این مقاله از سایت آکادمی آموزش ssl قصد داریم تا تفاوتهای کلیدی این دو نسخه از TLS را بررسی کنیم. تا انتهای مقاله با ما همراه باشید.

TLS چیست؟

امنیت لایه انتقال (TLS) یک تکنولوژی بنیادی برای حفظ حریم خصوصی آنلاین است. پروتکل امنیتی لایه انتقال بهعنوان یک پروتکل رمزنگاری، دادهها را رمزگذاری میکند و اتصالات بین سرور و کاربر را ایمن میکند. این پروتکل، دادهها و اطلاعات یک وب سایت را از بستر پروتکل HTTP به پروتکل HTTPS منتقل میکند.

در مقاله http چیست و معرفی پروتکل https به بررسی جامع هر 2 پرداختهایم.

هنگامی که کاربر از یک وب سایت بازدید میکند، مرورگر گواهی TLS سایت را بررسی میکند. در صورتی که TLS وجود داشته باشد، مرورگر یک TLS handshake را بهمنظور بررسی اعتبار و احراز هویت سرور انجام میدهد. هنگامی که ارتباط بین دو سرور برقرار شد، رمزگذاری TLS و رمزگشایی SSL، انتقال امن داده را فعال میکنند.

TLS از زمان منشأ اولیه خود (ژانویه 1999)، چند نسخه بهروزرسانی جدید منتشر کرده است. جدیدترین نسخه آن، TLS 1.3 در آگوست 2018 منتشر شد. TLS 1.2 و TLS 1.3 از نظر بهبود عملکرد و امنیت با یکدیگر تفاوتهای قابل توجهی دارند. البته بسیاری از کاربران همچنان از TLS 1.2 به دلیل عدم وجود آسیبپذیری و امنیت بالا استفاده میکنند. اینکه تصمیم بگیرید که از کدام نسخه امنیت لایه انتقال (TLS) استفاده کنید، به شناخت شما نسبت به تفاوتهای این دو ورژن باز میگردد که در ادامه مقاله توضیح میدهیم.

TLS چه تفاوتی با SSL دارد؟

امنیت لایه انتقال (TLS)، نسخه جدیدتر لایه سوکت امن (SSL) است که HTTP را به منظور افزایش امنیت در برقراری ارتباط و انتقال دادهها به HTTPS گسترش میدهد. در واقع TLS نسخه تکامل یافتهی SSL است و برای رفع آسیبپذیریهای امنیتی در پروتکل قبلی معرفی شده است. پروتکل TLS امنیت و کارایی بیشتری برای ایجاد کلید عمومی و احراز هویت پیامها دارد. علاوه بر این TLS الگوریتمهای رمزگذاری قویتر و توانایی کار بر روی پورتهای مختلف را ارائه میکند. در واقع پروتکل TLS از شیوهی رمزنگاری نامتقارن استفاده میکند که امکان دسترسی به اطلاعات را دشوارتر میکند. همچنین پورتهای مورد استفاده در پروتکلهای SSL و TLS با یکدیگر متفاوت هستند. امروزه بیشتر مرورگرهای مدرن دیگر از پروتکل SSL پشتیبانی نمیکنند و کاربران باید از نسخه پیشرفتهتر آن یعنی TLS استفاده کنند.

در مقاله ssl چیست به معرفی کامل این پروتکل و گواهی امنیتی پرداخته ایم.

TLS 1.2 و TLS 1.3 چه تفاوتهایی با یکدیگر دارند؟

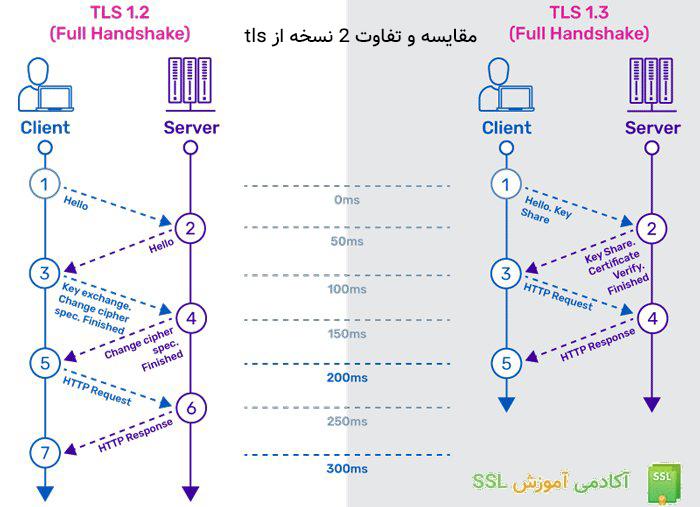

TLS 1.3 قابلیتهای جدیدتری را نسبت به نسخه قبلی TLS 1.2 ارائه میدهد. از جمله مهمترین تفاوتهای نسخه 1.3، میتوان به افزایش سرعت TLS Handshake، cipher suits ایمنتر و کلید زمان رفت و برگشت RTT اشاره کرد. این تغییرات عملکرد بهتر و امنیت قویتری را ارائه میدهند. در آپدیت جدید این پروتکل، با تعویض کلید زمان رفت و برگشت (0-RTT: مدت زمانی که مرورگر درخواستی را به سرور ارسال میکند تا زمانی که پاسخی از سرور دریافت میکند)، فرایند TLS Handshake سادهتر میشود.

برای اطلاع از معنی و مفهوم رمزنگاری، مقاله رمزنگاری چیست ما پیشنهاد می شود.

TLS Handshake سریعتر

رمزگذاری TLS و رمزگشایی SSL معمولاً به زمان پردازش بیشتری نیاز دارند و این کار ارتباطات شبکه را به تأخیر میاندازد و تا حدودی عملکرد را کاهش میدهد. در TLS 1.2، Handshake اولیه به رمزگذاری و رمزگشایی نیاز دارد. یک Handshake معمولی دارای 5 تا 7 Packet است که بین کلاینت و سرور ردوبدل میشود. این کار هزینه قابل توجهی را به اتصال اضافه میکند.

در نسخه 1.3، رمزگذاری گواهی سرور بهطور پیشفرض پذیرفته شده که امکان انجام TLS Handshake با Packet های 0 تا 3 را فراهم میکند. این ویژگی جدید، سربارهای غیرضروری را کاهش یا حذف میکند و امکان اتصالات سریعتر و تجربه کاربری روانتری را فراهم میکند.

cipher suits سادهتر و قویتر

نسخه TLS 1.3 علاوه بر کاهش تعداد Packet هایی که در طول TLS Handshake رد و بدل میشوند، اندازه cipher suits مورد استفاده برای رمزگذاری را نیز کاهش داده است. همانطور که میدانید cipher suits، مجموعهای از دستورالعملها هستند که اتصالات شبکه ایمن را از طریق TLS فعال میکنند. در TLS 1.2 و نسخههای قبلی، cipher ها رمزنگاری ضعیفی داشتند و در برابر حملات اینترنتی از نظر امنیتی آسیبپذیرتر بودند. نسخه TLS 1.3 فقط از الگوریتمهایی پشتیبانی میکند که در حال حاضر هیچ آسیبپذیری شناخته شدهای ندارند (بهعنوانمثال از Prefect Forward Secrecy (PFS) پشتیبانی نمیکنند). cipher suits در TLS 1.3 بسیار کوتاهتر از TLS 1.2 هستند؛ بدین معنی که تعداد مذاکرات مورد نیاز برای تعیین پارامترهای رمزگذاری کاهش یافته است.

زمان رفت و برگشت (0-RTT)

پروتکل TLS مانند SSL به الگوریتم تبادل کلید متکی است. در نسخههای قبلی، کلیدها را میتوان در طول Handshake با استفاده از 1 یا 2 الگوریتم رد و بدل کرد: کلید ثابت RSA یا کلید Diffie-Hellman. در نسخه TLS 1.3، کلید RSA و همهی کلیدهای ثابت (غیر PFS) بهمنظور افزایش امنیت حذف شده ولی کلید زودگذر Diffie-Hellman وجود دارد.

همچنین علاوه بر حذف ریسک امنیتی ناشی از یک کلید استاتیک که میتواند امنیت سایت را در صورت دسترسی غیرقانونی به خطر بیندازد، کلید Diffie-Hellman به کلاینت اجازه میدهد تا ورودیهای مورد نیاز برای تولید کلید را در طول «Client Hello» ارسال کند. ویژگی جدید (0-RTT) در آخرین نسخه لایه امن انتقال (TLS 1.3)، امکان حذف round trip را در فرآیند Handshake فراهم کرده که باعث صرفهجویی در زمان و بهبود عملکرد کلی سایت میشود.

علاوه بر این، کاربران هنگام دسترسی به سایتی که قبلاً بازدید کردهاند، میتوانند دادههای مربوط به اولین پیام را با استفاده از کلیدهای (PSK) به سرور ارسال کنند و سرور نیز دیتای درخواست شده را در پاسخ ارسال کند؛ بنابراین زمان رفت و برگشت صفر خواهد شد. مزیت این ویژگی این است که handshake TLS 1.3 به یک رفت و برگشت کوتاه میشود.

چگونه A10 Networks از رمزگذاری TLS و رمزگشایی SSL پشتیبانی میکند؟

در سالهای اخیر افزایش ترافیک رمزگذاری شده در پروتکل TLS میتواند یک نقطه کور امنیتی ایجاد کند و امکان مخفی کردن بدافزارها، باج افزارها و سایر حملات سایبری را برای هکرهایی که یک سازمان را هدف قرار میدهند، فراهم میکند. A10 Networks با ارائه روشی کارآمد برای رمزگشایی و بازرسی ترافیک ورودی بدون تأثیر بر عملکرد سایت، نقطه کور معرفی شده توسط رمزگذاری TLS را از بین میبرد.

درواقع بهجای اینکه هر ابزار امنیتی در محیط شبکه بهنوبه خود دادهها را رمزگشایی، بررسی و دوباره رمزگذاری کند که میتواند تاثیرات منفی قابل توجهی روی عملکرد، مقیاسپذیری و هزینه داشته باشد، A10 Networks این امکان را فراهم میکند تا داده ها یکبار رمزگشایی، بازرسی و مجددا رمزگذاری شوند. این راهکار که به عنوان یک پروکسی کامل عمل میکند، امکان تنظیم cipher suits را برای رمزگذاری فراهم میکند و از TLS 1.2 و TLS 1.3 و نسخههای آینده نیز پشتیبانی خواهد کرد.

سخن نهایی

امنیت لایه انتقال (TLS) یک پروتکل رمزنگاری است که با استفاده از رمزگذاری داده، اتصال بین وبسرور و برنامه وب را امنتر میکند و امکان دسترسی هکرها به اطلاعات مهمی مانند حساب بانکی کاربران را غیر ممکن میکند. TLS دارای ورژنهای مختلفی است که هر کدام ویژگیهای خاصی را ارائه میکنند.

شناخت این قابلیتها به شما کمک میکند تا از جدیدترین امکانات این پروتکل بهرهمند شوید و امنیت سایت خود را افزایش دهید. در این مقاله تفاوتهای کلیدی TLS 1.2 و TLS 1.3 را بررسی کردیم. در صورتی که در این زمینه سوال یا نظری دارید، لطفا در بخش نظرات با ما به اشتراک بگذارید تا کارشناسان پاسخ شما را بدهند.

سوالات متداول

آیا TLS 1.3 در همه مرورگرها پشتیبانی میشود؟

در حال حاضر TLS 1.3 در مرورگرهایی از جمله کروم، فایرفاکس، Safari و Edge پشتیبانی میشود.

نسخه TLS 1.3 نسبت به TLS 1.2 از چه نظر بهروزرسانی شده است؟

نسخه جدید TLS 1.3 از نظر افزایش امنیت، کاهش زمان رفت و برگشت ((0-RTT)) و کوتاهتر شدن فرایند TLS Handshake نسبت به نسخه قبلی خود TLS 1.2 بهروزرسانی شده است.

TLS 1.3 چه مزایایی نسبت به TLS 1.2 دارد؟

در TLS 1.3 تعداد round trip در TLS handshake نسبت به ورژن TLS 1.2 یک مرحله کاهش پیدا کرده که باعث افزایش عملکرد سایت میشود. همچنین با حذف برخی کلیدهای آسیبپذیر مانند RSA key امنیت را افزایش میدهد.

دیدگاهها