باگ Heartbleed یکی از بزرگترین و خطرناکترین نقصهای امنیتی است که دنیای وب را متزلزل کرد. این باگ، که در لایهی رمزنگاری OpenSSL کشف شد، به مهاجمین این امکان را میداد تا به اطلاعات حساس مانند رمزهای عبور و کلیدهای امنیتی دسترسی پیدا کنند. اهمیت این باگ به حدی بود که وبسایتهای بزرگ و کوچک را وادار به بازنگری در سیستمهای امنیتی خود کرد. در این مقاله از وبلاگ sslacademy، به بررسی این نقص امنیتی و نقش گواهی SSL در رفع آن میپردازیم و راهکارهایی برای حفاظت بهتر از دادهها ارائه خواهیم داد.

باگ امنیتی Heartbleed Bug چیست؟

Heartbleed یک آسیبپذیری بحرانی در کتابخانهی OpenSSL بود که در سال ۲۰۱۴ کشف شد. این باگ در بخش heartbeat پروتکل TLS یا Transport Layer Security رخ داد. این پروتکل برای حفظ ارتباط امن میان سرورها و کاربران استفاده میشود. Heartbleed به مهاجم اجازه ارسال درخواستهای خاصی و دسترسی به اطلاعات حساسی مانند کلیدهای رمزنگاری، نامهای کاربری، رمزهای عبور و حتی محتوای ارتباطات امن را از حافظهی سرور را میداد. این نقص بدون نیاز به احراز هویت خاصی، به مهاجمان امکان دسترسی به دادههای مهم را میدهد. دادههایی که در شرایط عادی باید کاملاً محرمانه باقی میماندند. به دلیل گستردگی استفاده از OpenSSL در بسیاری از وبسایتها و سرویسهای اینترنتی، Heartbleed به سرعت به یکی از بزرگترین بحرانهای امنیتی وب تبدیل شد و نیاز به اقدامات فوری برای رفع آن داشت.

نحوه تشخیص آسیبپذیری در برابر باگ Heartbleed Bug

برای بررسی اینکه آیا وبسایت شما در برابر باگ Heartbleed آسیبپذیر است یا خیر، میتوانید از روشها و ابزارهای زیر استفاده کنید:

1. ابزارهای آنلاین تست SSL

چندین ابزار آنلاین رایگان وجود دارند که میتوانند وضعیت SSL وبسایت شما را از نظر آسیبپذیری به باگ Heartbleed بررسی کنند. این ابزارها با اسکن گواهی SSL و پیکربندی سرور، مشخص میکنند که آیا نسخه OpenSSL سرور شما آسیبپذیر است یا خیر. از جمله ابزارهای مشهور میتوان به موارد زیر اشاره کرد:

- Qualys SSL Labs (https://www.ssllabs.com/ssltest/)

- ImmuniWeb SSL Scanner (https://www.immuniweb.com/ssl/)

- Symantec SSL Checker (https://www.websecurity.symantec.com/ssl-tools)

2. بررسی نسخه OpenSSL

اگر به سرور دسترسی مستقیم دارید، میتوانید نسخه OpenSSL نصبشده روی سرور خود را بررسی کنید. نسخههای آسیبپذیر به Heartbleed شامل OpenSSL 1.0.1 تا 1.0.1f هستند. برای بررسی نسخه، میتوانید از دستور زیر در لینوکس استفاده کنید:

| openssl version |

اگر نسخه شما در این محدوده باشد، سرور شما به Heartbleed آسیبپذیر است و باید فوراً بهروزرسانی انجام شود.

3. مشاوره با تیمهای امنیتی و پشتیبانی

اگر از خدمات میزبانی یا سرویسدهندگان ابری استفاده میکنید، میتوانید با تیم پشتیبانی آنها تماس بگیرید و از آنها بخواهید که امنیت سرور شما را از لحاظ Heartbleed بررسی کنند و راهنماییهای لازم را ارائهدهند.

نحوه عملکرد باگ Heartbleed Bug چگونه است؟

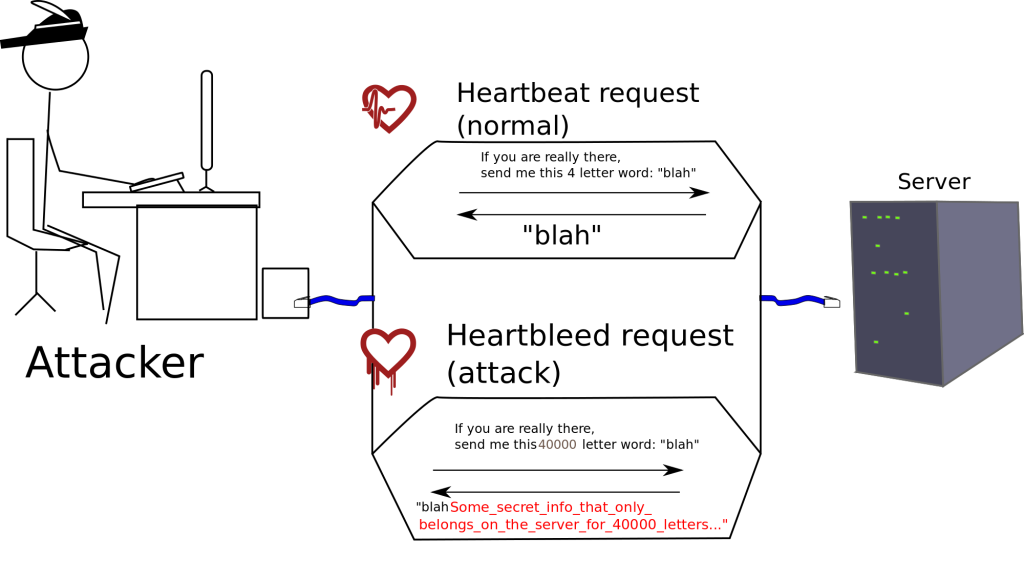

عملکرد این باگ به این صورت است که مهاجم با ارسال یک درخواست heartbeat جعلی به سرور، میتواند بخشی از حافظهی سرور را بهدست آورد. در حالت عادی، heartbeat یک مکانیزم برای اطمینان از ارتباط پایدار میان کلاینت و سرور است که با ارسال دادههای کوچک (پینگ) بین دو طرف ارتباط برقرار میکند.

اما به دلیل نقص در کد OpenSSL، این درخواست heartbeat بهطور غیرمنتظرهای میتواند بیشتر از حد مجاز دادههای حافظه را برگرداند. این دادهها میتوانند شامل اطلاعات حساسی مانند:

- کلیدهای رمزنگاری SSL/TLS

- نامهای کاربری و رمزهای عبور

- اطلاعات شخصی کاربران

- محتوای ایمیلها و پیامها

- دادههای مالی و تراکنشها

یکی از خطرناکترین جنبههای Heartbleed این بود که مهاجم بدون نیاز به احراز هویت میتوانست اطلاعات حساس را از حافظهی سرور استخراج کند. این اطلاعات معمولاً در حالت عادی باید محافظتشده و غیرقابلدسترسی باشند، اما Heartbleed به مهاجمان این اجازه را میداد تا این دادهها را در قالب بستههای شبکه بهدست آورند. بدون اینکه هیچ اثری از حمله در لاگهای سرور باقی بماند، Heartbleed یکی از معدود آسیبپذیریهایی بود که میتوانست کاملاً مخفیانه عمل کند و اطلاعات حساس بسیاری را به سرقت ببرد، بدون اینکه قربانی از وقوع حمله آگاهی داشته باشد.

روشهای رفع باگ Heartbleed Bug

برای رفع باگ Heartbleed، اقدامات زیر به طور گسترده پیشنهاد شدهاند تا از آسیبپذیری سیستمها جلوگیری شود و امنیت سرورها و دادهها حفظ گردد:

-

بهروزرسانی OpenSSL

اولین و مهمترین قدم برای رفع Heartbleed، بهروزرسانی OpenSSL به نسخههای ایمن است. نسخههای 1.0.1g یا بالاتر از OpenSSL، این آسیبپذیری را رفع کردهاند. در صورتی که از نسخههای آسیبپذیر OpenSSL (نسخههای 1.0.1 تا 1.0.1f) استفاده میکنید، باید فوراً به نسخهای که دارای وصله (Patch) امنیتی است بهروزرسانی کنید.

– برای بهروزرسانی OpenSSL در سیستمهای مبتنی بر لینوکس، میتوانید از دستورات مدیریت بسته سیستم (مثل apt، yum یا dnf) استفاده کنید. به عنوان مثال:

| sudo apt-get update sudo apt-get install openssl |

-

تعویض کلیدهای رمزنگاری و صدور مجدد گواهی SSL

پس از بهروزرسانی OpenSSL، اگر کلیدهای خصوصی SSL در طی حمله Heartbleed لو رفته باشند، لازم است که کلیدهای رمزنگاری و گواهی SSL لغو و مجدداً صادر شوند. این کار اطمینان میدهد که کلیدهای به سرقت رفته دیگر قابل استفاده نیستند.

- ابتدا یک کلید خصوصی جدید تولید کنید.

- سپس درخواست صدور مجدد گواهی SSL از صادرکننده گواهی (CA) کنید.

- گواهی جدید را نصب و گواهی قبلی را لغو کنید.

-

بازنشانی و تغییر رمزهای عبور

اگر وبسایت یا سیستم شما در زمان آسیبپذیری به Heartbleed، در دسترس بوده است، بهتر است رمزهای عبور تمامی کاربران را تغییر دهید. به کاربران اطلاع دهید که سایت از حالت آسیبپذیری خارج شده و از آنها بخواهید رمزهای عبور خود را تغییر دهند.

-

بررسی و آزمایش امنیتی

پس از بهروزرسانی OpenSSL و تعویض گواهیهای SSL، از ابزارهای امنیتی مانند اسکنرهای SSL برای بررسی آسیبپذیریهای باقیمانده استفاده کنید. ابزارهایی مانند Qualys SSL Labs که پیشتر هم معرفی شد میتوانند وضعیت امنیتی گواهیهای SSL و تنظیمات سرور شما را بهصورت کامل بررسی کنند.

-

مانیتورینگ و اطلاعرسانی

پس از رفع باگ Heartbleed، سیستمهای خود را بهطور مداوم مانیتور کنید تا اطمینان حاصل کنید که هیچگونه حمله یا نشت اطلاعات رخ نمیدهد. همچنین بهتر است به کاربران و مشتریان خود اطلاع دهید که باگ امنیتی رفع شده و سایت یا سرویس شما اکنون امن است.

چگونه میتوان باگ Heartbleed Bug را با گواهی SSL برطرف کرد؟

رفع باگ Heartbleed به تنهایی با استفاده از گواهی SSL امکانپذیر نیست؛ زیرا این باگ ناشی از نقص در پروتکل OpenSSL است. اما پس از رفع این باگ از طریق بهروزرسانی OpenSSL، استفاده از گواهی SSL جدید یکی از مراحل حیاتی در اطمینان از امنیت سیستم و جلوگیری از سوءاستفادههای آتی است.

جمعبندی

باگ Heartbleed یکی از جدیترین تهدیدهای امنیتی در دنیای وب بود که نقاط ضعف حیاتی در پروتکل OpenSSL را آشکار ساخت. این آسیبپذیری به مهاجمان اجازه میداد تا به دادههای حساس کاربران دسترسی پیدا کنند؛ اما با انجام مراحل مناسب مانند بهروزرسانی OpenSSL، تعویض کلیدهای رمزنگاری و صدور مجدد گواهیهای SSL میتوان امنیت سرور را دوباره برقرار کرد.

تجربه Heartbleed اهمیت بهروزرسانیهای امنیتی منظم و استفاده از پروتکلها و گواهیهای ایمن را نشان داد. بهروزرسانی مداوم و مدیریت صحیح گواهیهای SSL از جمله اقدامات اساسی برای حفظ امنیت در برابر تهدیدات سایبری است. توجه به این مسائل میتواند از بروز مشکلات امنیتی مشابه در آینده جلوگیری کرده و اعتماد کاربران به سرویس شما را حفظ کند.

سوالات متداول

-

CVE-2014-0160 چیست؟

CVE-2014-0160 مرجع رسمی این باگ است. CVE (Common Vulnerabilities and Exposures) یک استاندارد برای نامگذاری آسیبپذیریهای امنیتی اطلاعات است که توسط MITRE مدیریت میشود. به دلیل کشف همزمان، یک CVE تکراری به نام CVE-2014-0346 اختصاص داده شد که نباید از آن استفاده شود، چرا که دیگران بهطور مستقل از شناسه CVE-2014-0160 استفاده کردند.

-

چرا این باگ به نام Heartbleed Bug شناخته میشود؟

این باگ در پیادهسازی OpenSSL از اکستنشن heartbeat پروتکلهای امنیتی TLS/DTLS (پروتکلهای امنیت لایه انتقال) رخ داده است (RFC6520). هنگامی که این آسیبپذیری مورد بهرهبرداری قرار گیرد، موجب نشت محتویات حافظه از سرور به کلاینت و بالعکس میشود.

-

چه چیزی باگ Heartbleed را منحصر به فرد میکند؟

باگهای نرمافزاری در برنامهها و کتابخانههای مختلف بهوجود میآیند و با نسخههای جدیدتر برطرف میشوند. اما این باگ باعث شده است که مقدار زیادی از کلیدهای خصوصی و اطلاعات حساس به اینترنت نشت کند. با توجه به مدت زمان طولانی این آسیبپذیری، سادگی بهرهبرداری از آن و اینکه حملات هیچ ردی از خود بهجا نمیگذارند، این آسیبپذیری باید جدی گرفته شود.

-

آیا این مشکل در طراحی پروتکل SSL/TLS است؟

خیر، این یک مشکل در پیادهسازی است. یعنی اشتباه برنامهنویسی در کتابخانه معروف OpenSSL که خدمات رمزنگاری مانند SSL/TLS را به برنامهها و سرویسها ارائه میدهد.